¿Quieres mejorar la seguridad, rendimiento y disponibilidad de tu sitio web? Integrar tu dominio con Cloudflare es una excelente opción. En esta guía aprenderás paso a paso cómo hacerlo utilizando tu plan de hosting contratado con iHosting.

Índice

- ¿Qué es Cloudflare?

- Requisitos previos

- Configuración paso a paso

- 3.1 Crear cuenta en Cloudflare

- 3.2 Agregar tu dominio

- 3.3 Verificar y configurar registros DNS

- 3.4 Cambiar los nameservers

- 3.5 Verificar el estado

- 3.6 Ajustes en cPanel

- Consideraciones adicionales

1. ¿Qué es Cloudflare?

Cloudflare es un servicio que actúa como intermediario entre tu sitio web y los visitantes (CDN). Sus principales beneficios son:

- Mejor rendimiento: optimiza la carga de tu sitio.

- Mayor seguridad: protege contra ataques DDoS y amenazas.

- Alta disponibilidad: mantiene tu sitio accesible incluso ante caídas.

2. Requisitos previos

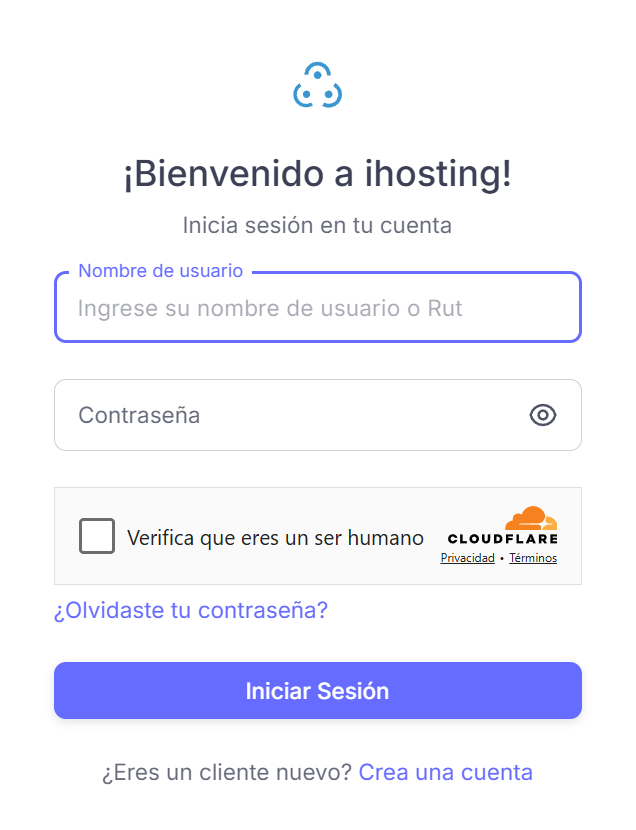

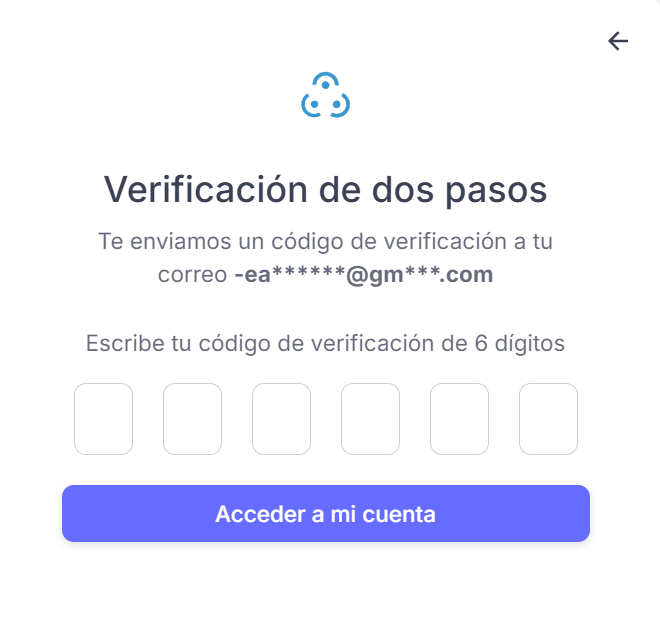

Antes de comenzar, asegúrate de tener:

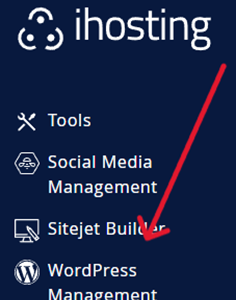

- Acceso a tu cuenta de cPanel en iHosting.

- Acceso al panel de administración de tu dominio (para modificar nameservers).

- Una cuenta de correo válida para registrarte en Cloudflare.

3. Configuración paso a paso

3.1 Crear cuenta en Cloudflare

- Ingresa a Cloudflare.

- Haz clic en Sign Up y crea tu cuenta.

- Verifica el correo de activación.

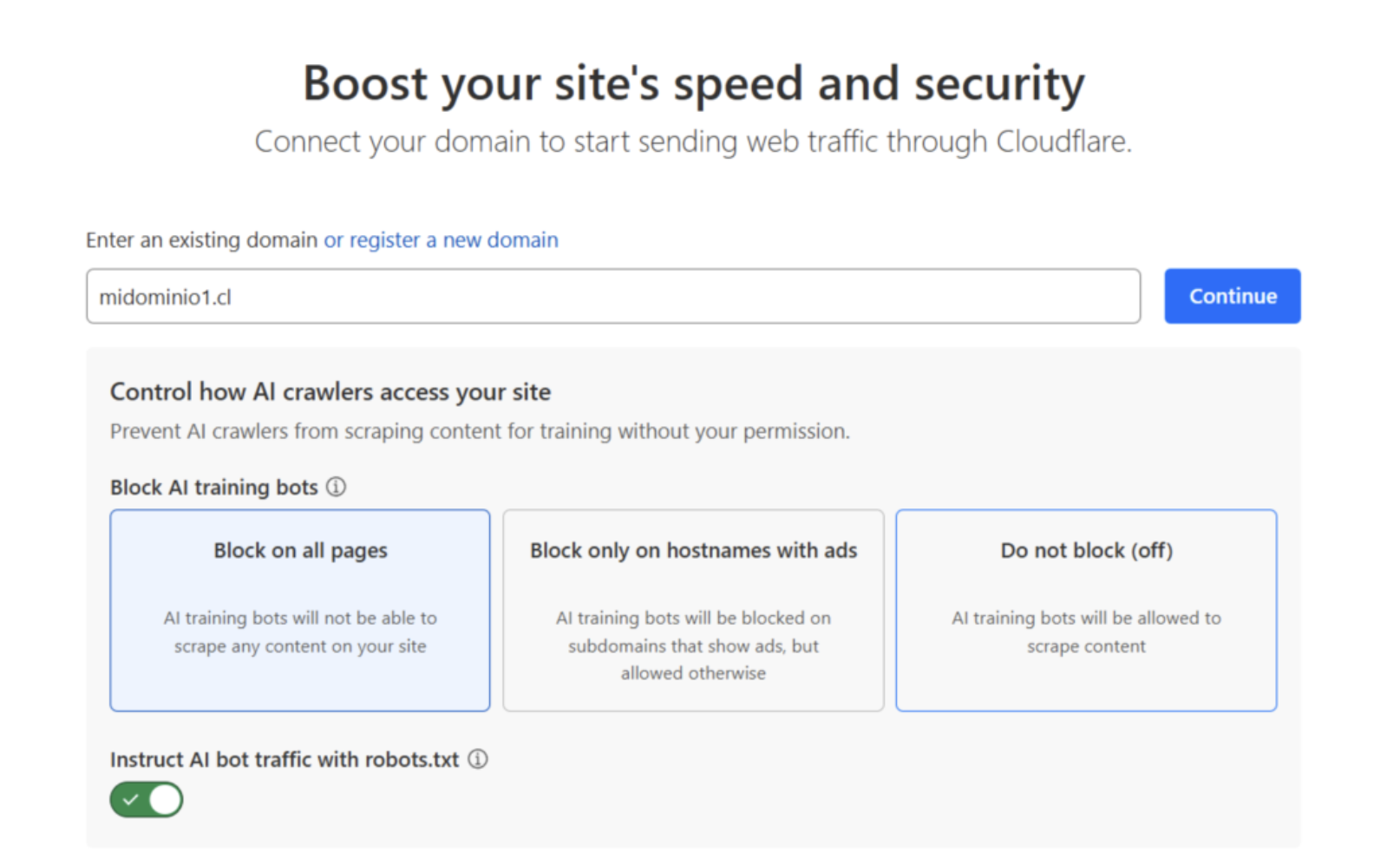

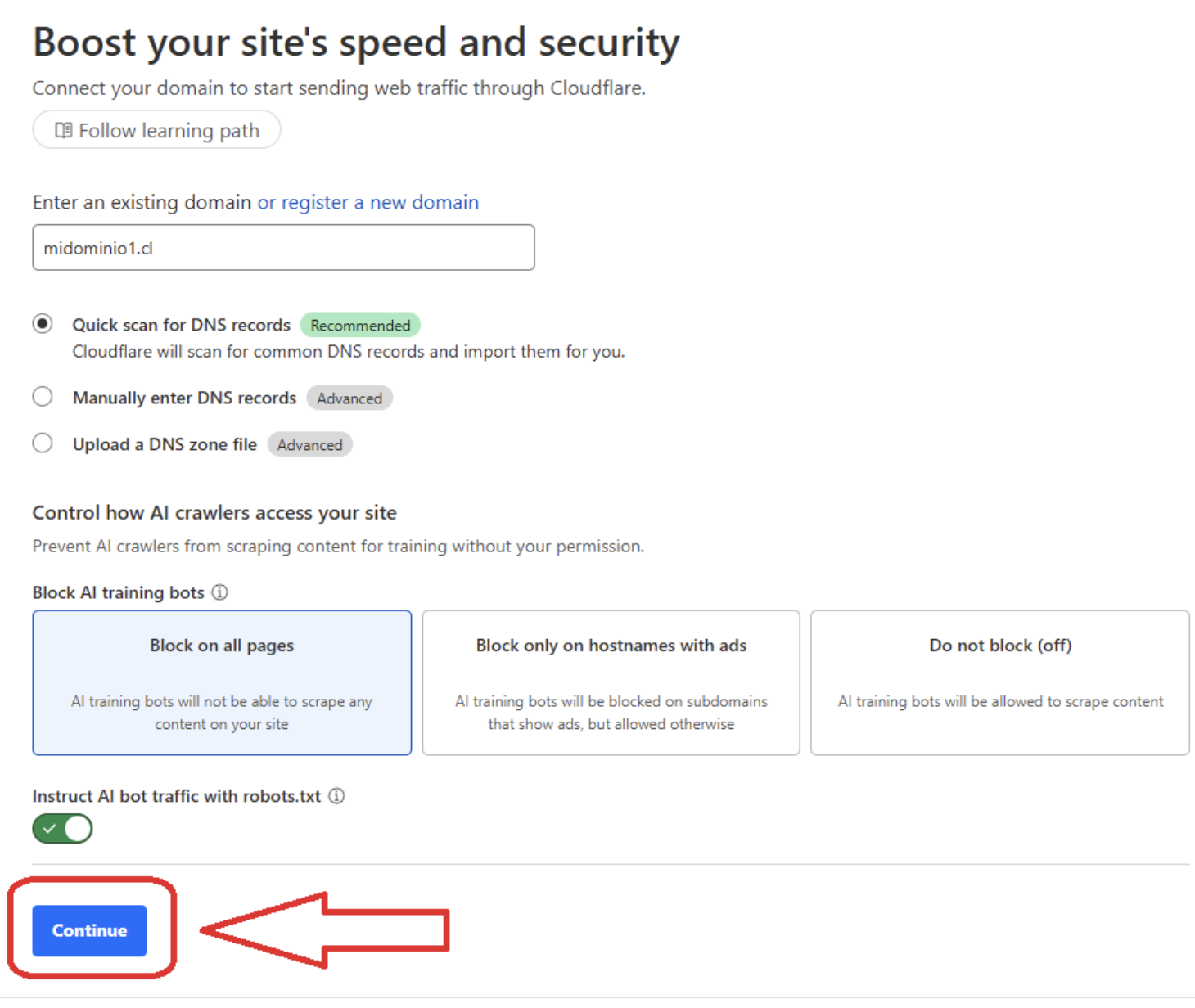

3.2 Agregar tu dominio

- Inicia sesión y haz clic en + Add a Site.

- Ingresa tu dominio (ejemplo:

midominio.cl) y presiona Continue.

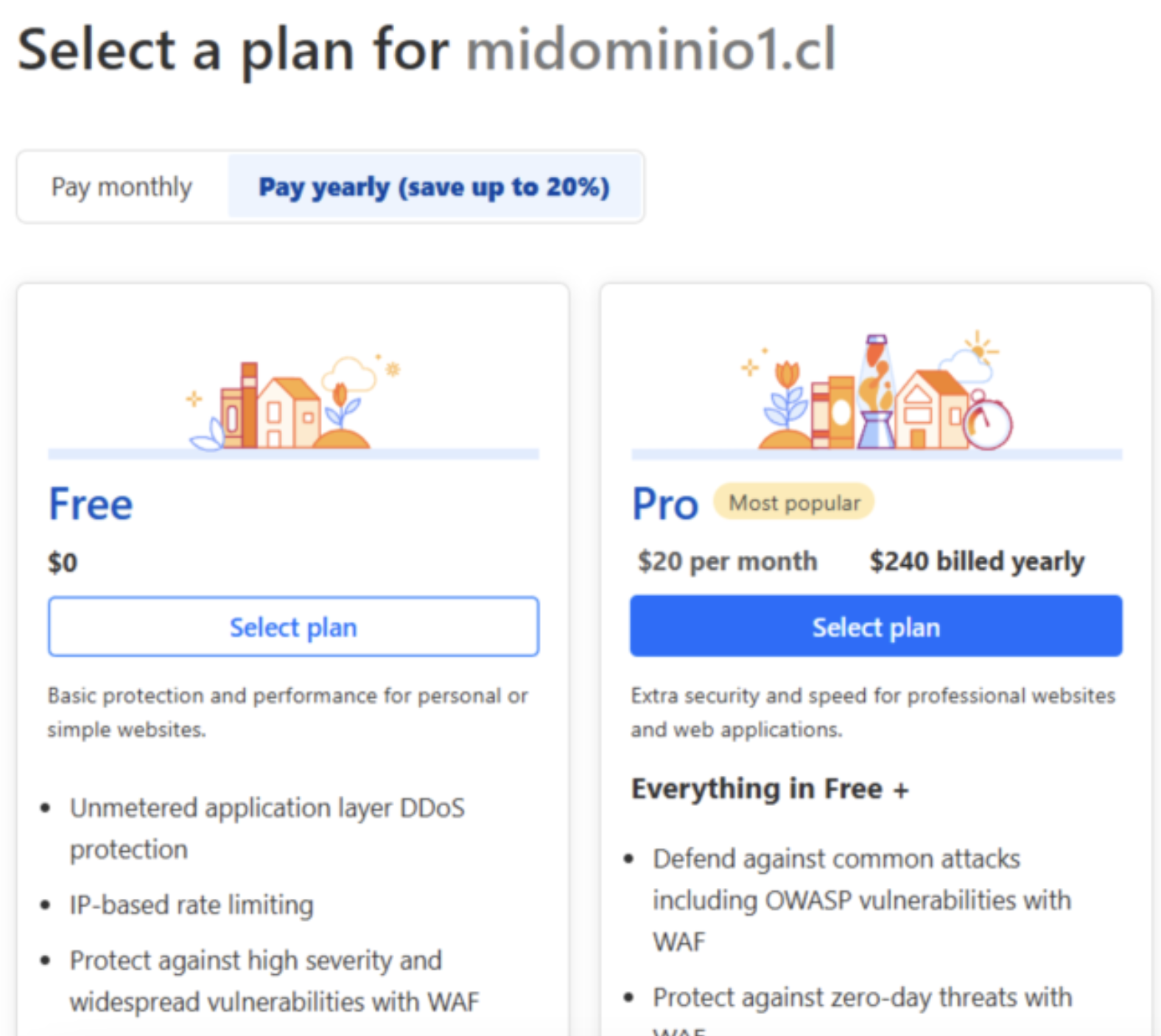

- Selecciona el plan Free (gratuito) y continúa.

¿Quieres mayor seguridad? Contáctanos para asesoría en planes Pro o superiores.

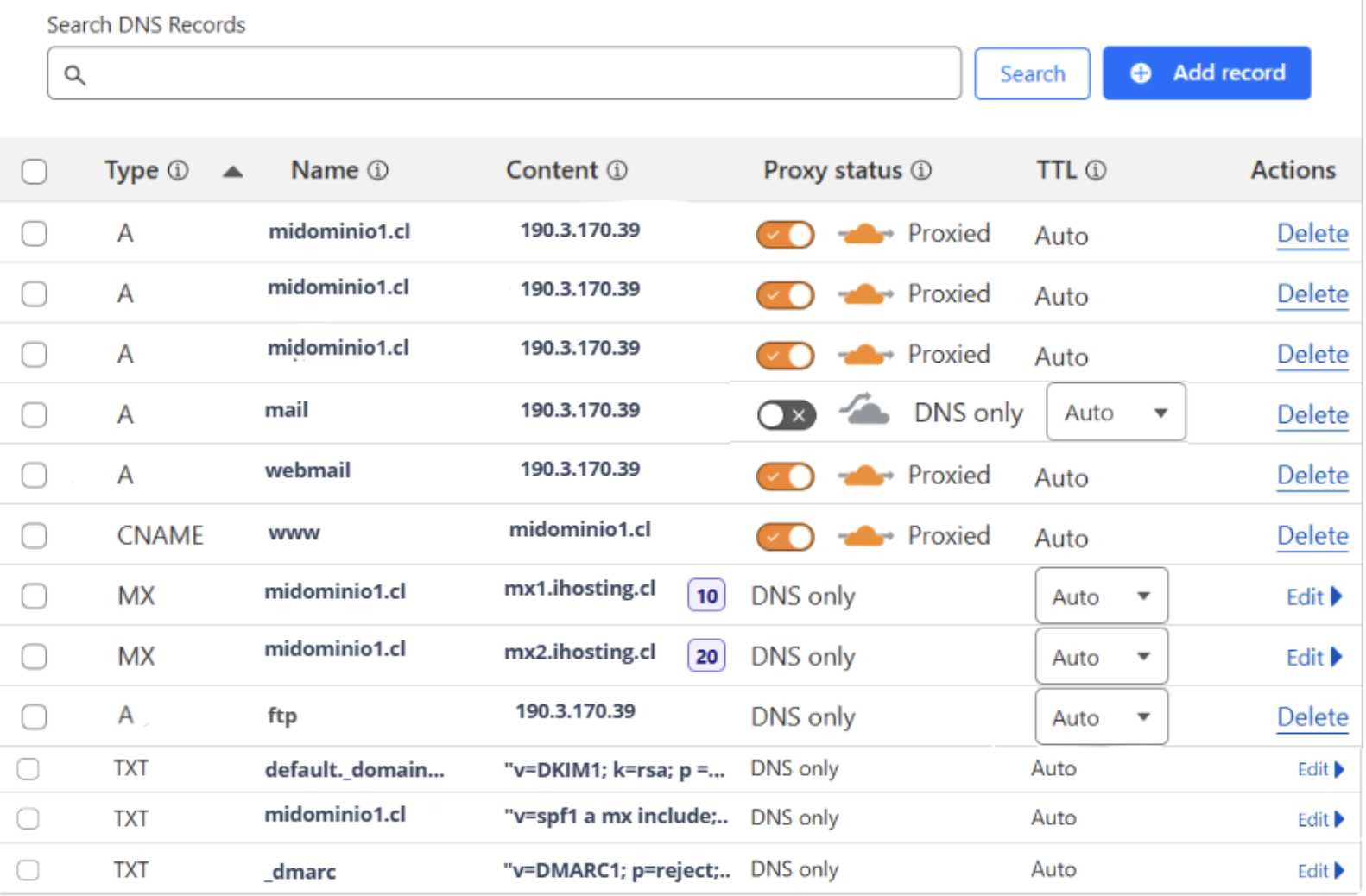

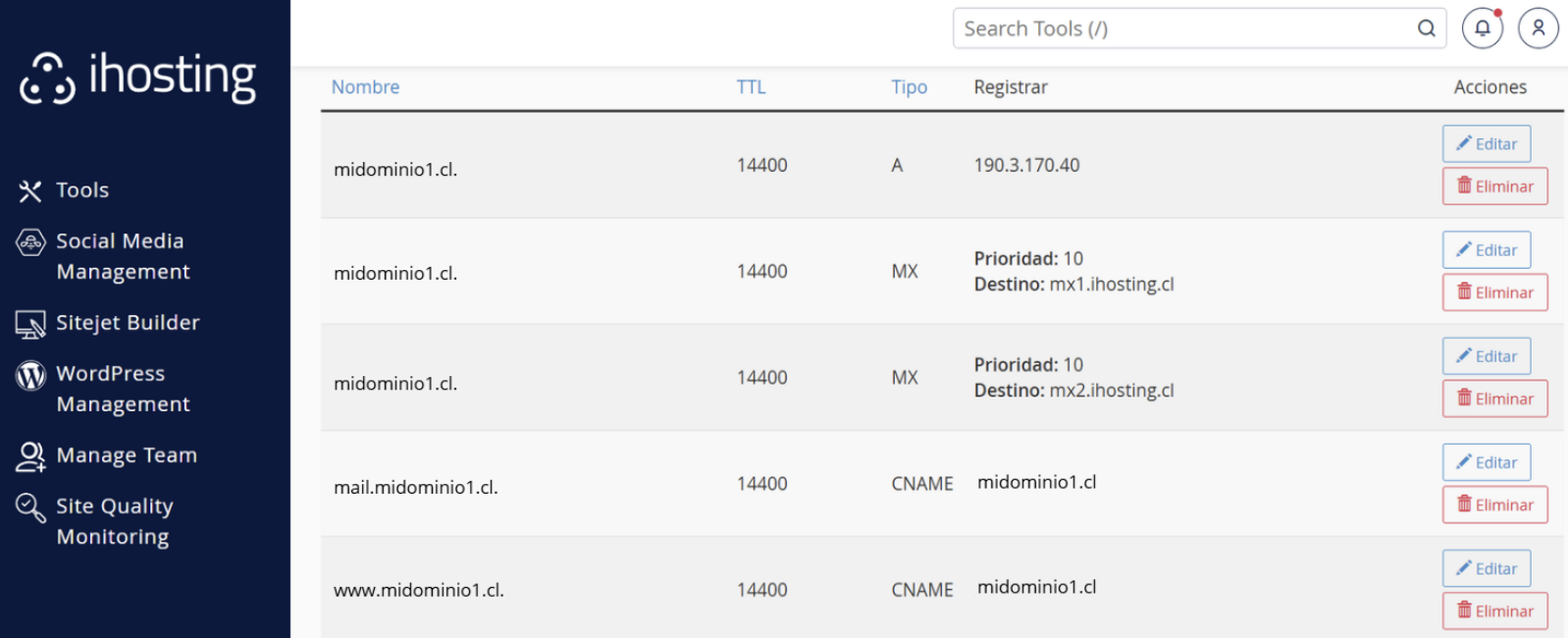

3.3 Verificar y configurar registros DNS

Cloudflare escaneará los registros DNS actuales. Verifica que estén presentes los siguientes:

| Tipo | Nombre | Valor | Comentario |

|---|---|---|---|

| A | midominio.cl | IP del servidor (iHosting) | Activado (nube naranja) |

| CNAME | www | midominio.cl | Redirige al dominio principal |

| MX | midominio.cl | mx1.ihosting.cl, mx2.ihosting.cl | DNS Only (nube gris) |

| A | IP del servidor | Nube gris (sin proxy) | |

| TXT | midominio.cl / _dmarc | SPF, DKIM, DMARC | Obligatorios para correo seguro |

Importante: Todos los registros deben coincidir con los del Zone Editor en cPanel.

Registros DNS Cloudflare

Registros DNS cPanel

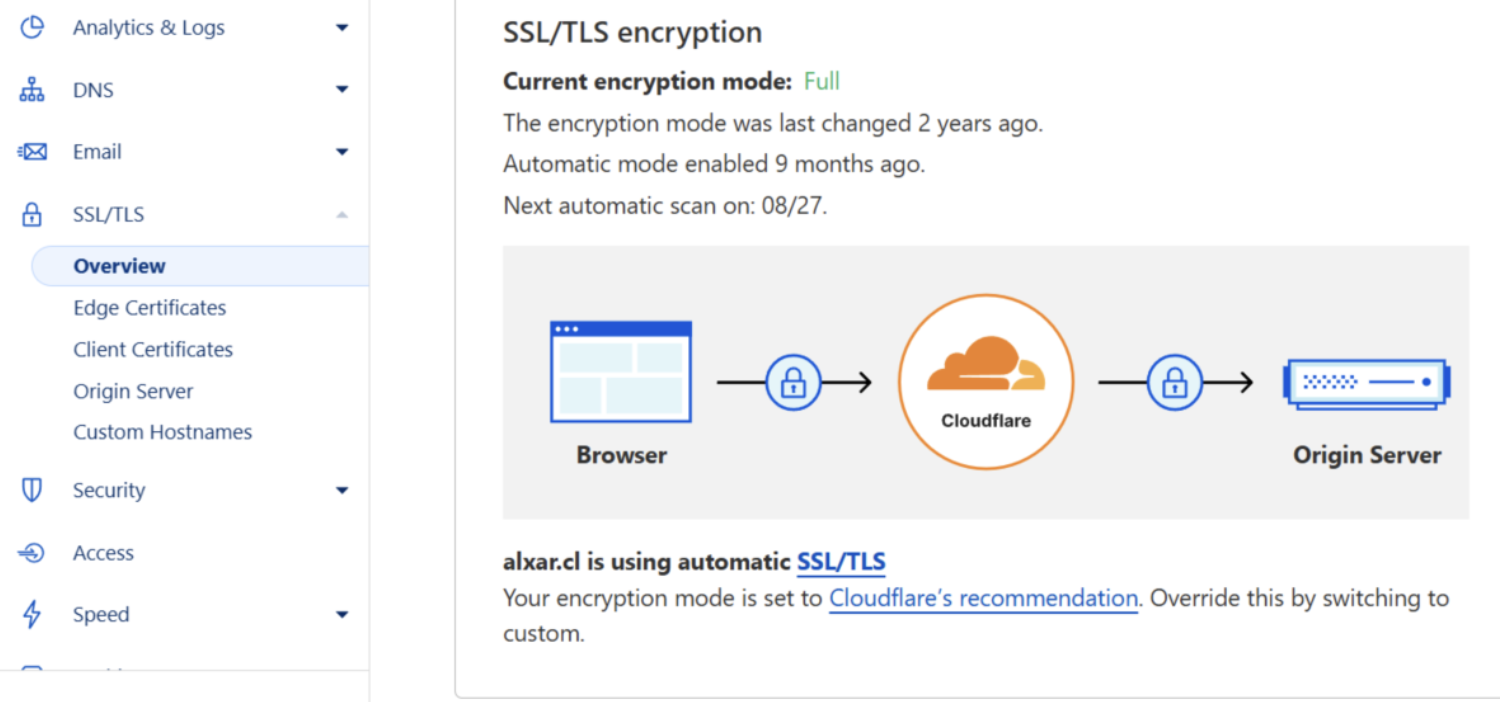

Errores comunes: Si ves ERR_TOO_MANY_REDIRECTS, ajusta en Cloudflare:

SSL/TLS → Modo → Full (strict).

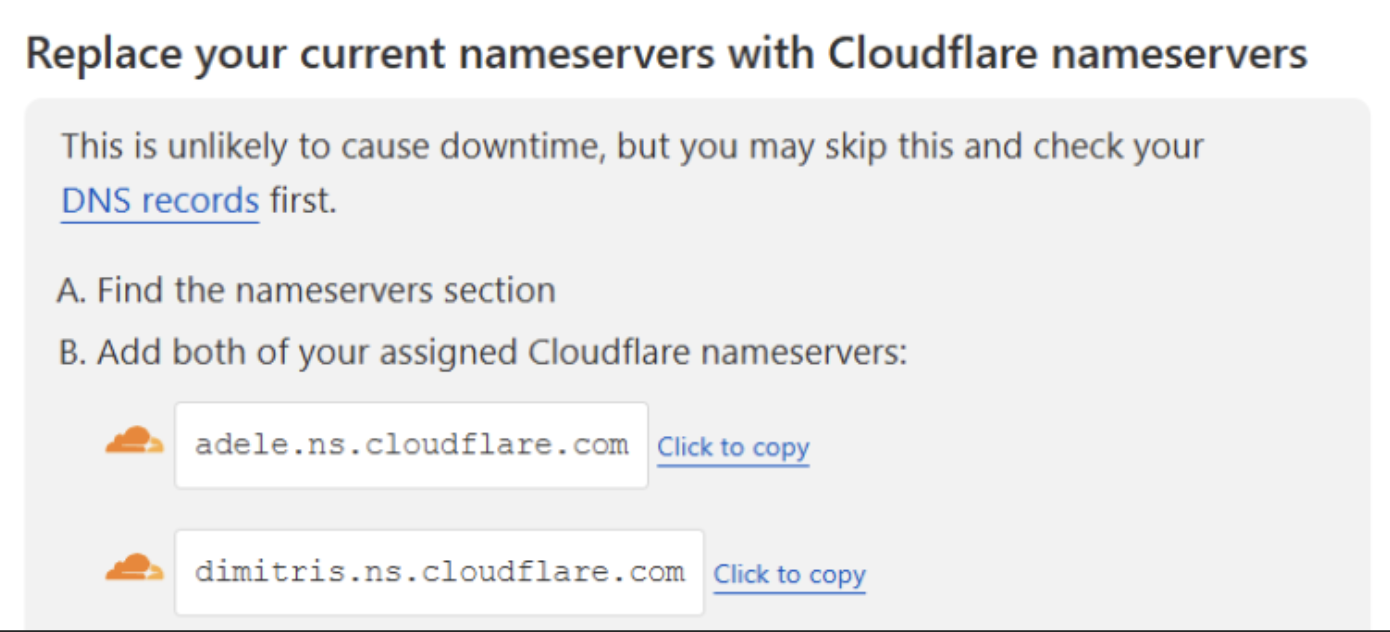

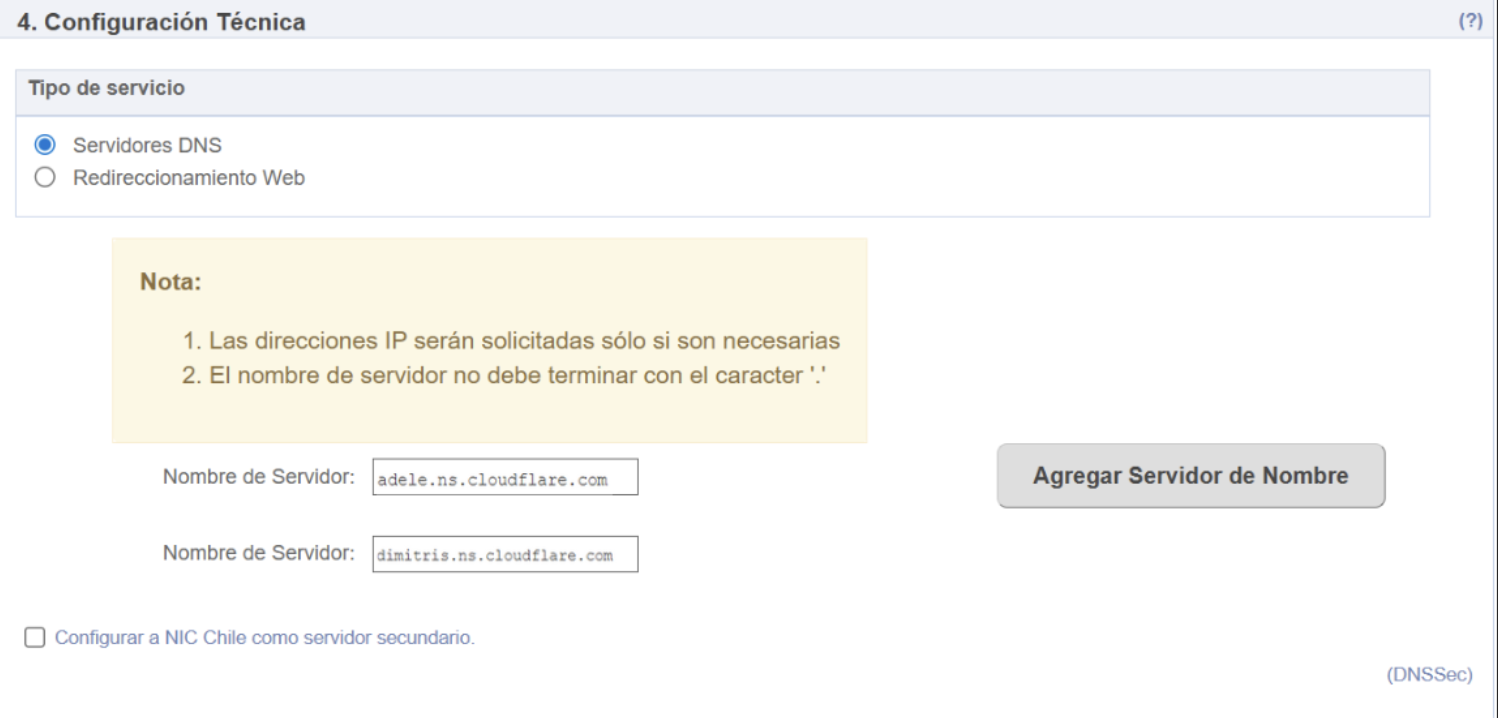

3.4 Cambiar los nameservers

- Cloudflare te entregará dos nuevos nameservers (ej:

adele.ns.cloudflare.comydimitris.ns.cloudflare.com).

- Ingresa al panel de tu proveedor de dominio (ej: NIC Chile).

- Reemplaza los nameservers actuales por los de Cloudflare y guarda los cambios.

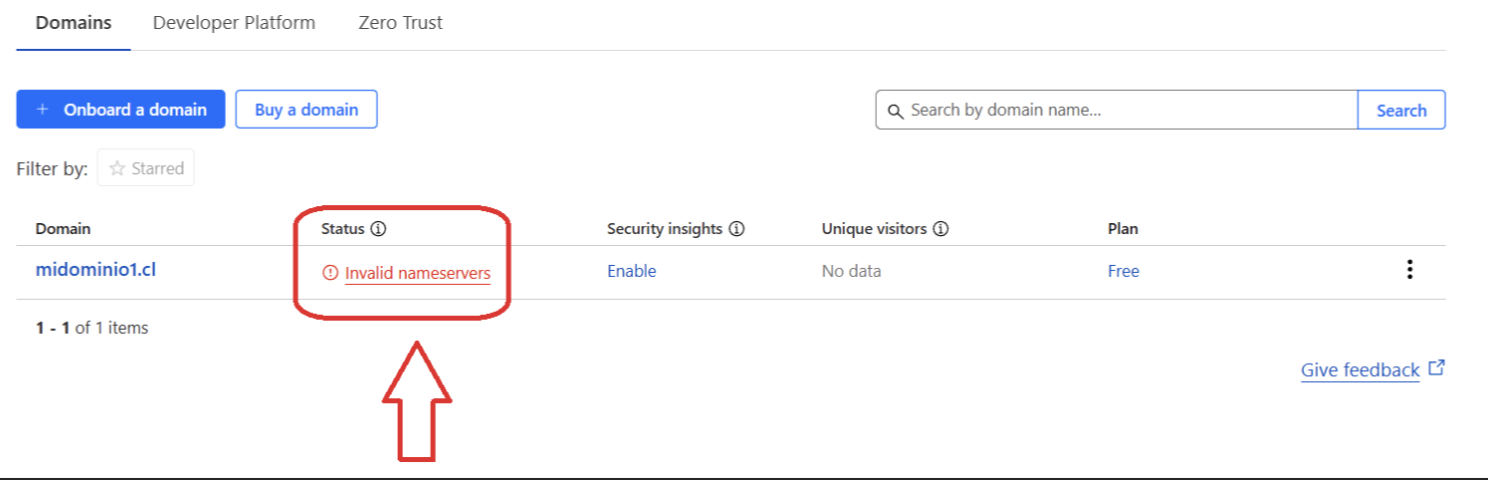

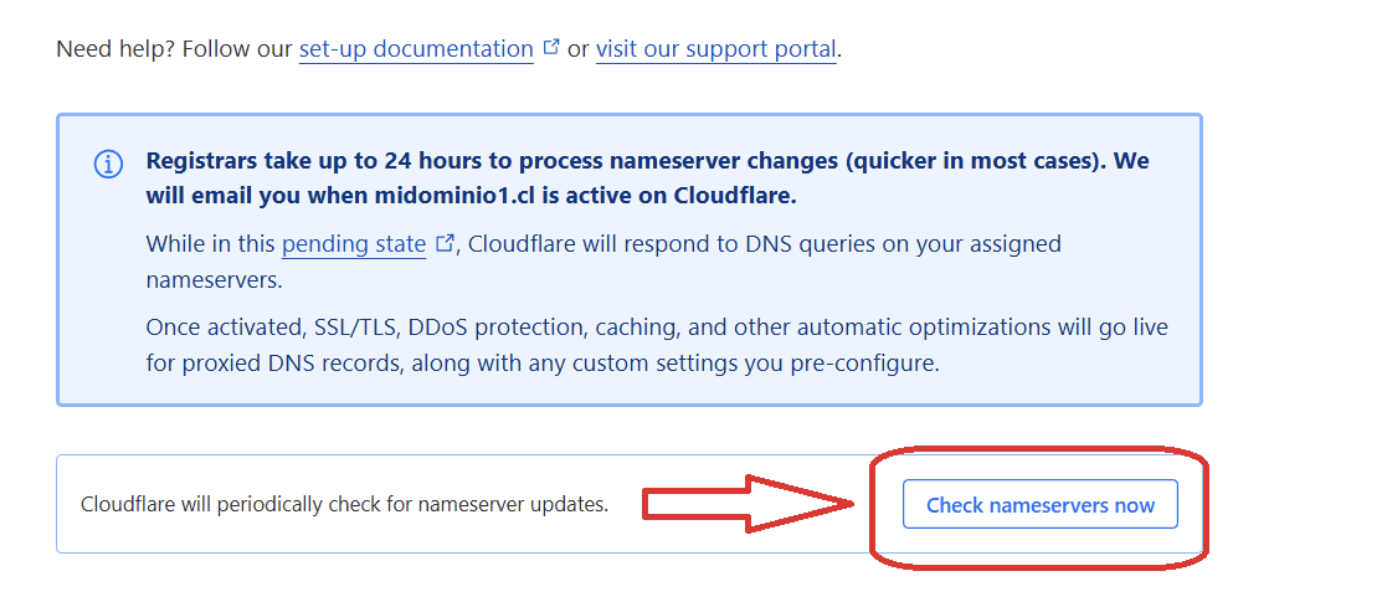

3.5 Verificar el estado

- En Cloudflare, haz clic en Check nameservers now.

- La propagación puede tardar hasta 24 horas.

- Cuando esté listo, verás:

“Great news! Cloudflare is now protecting your site.”

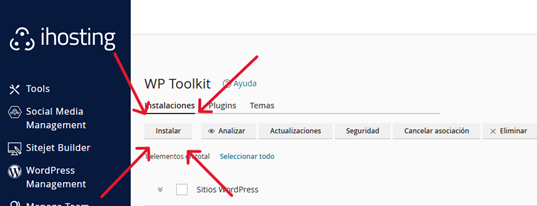

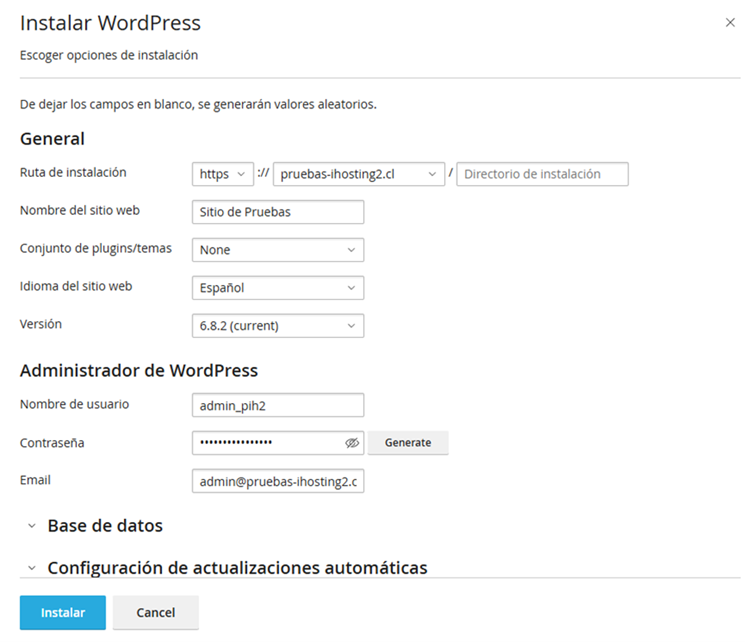

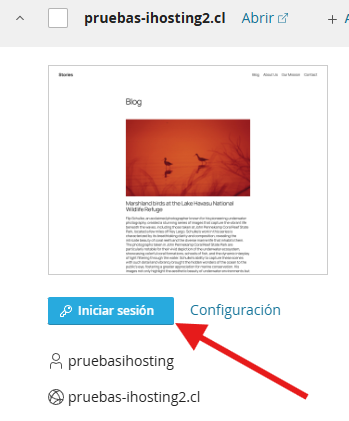

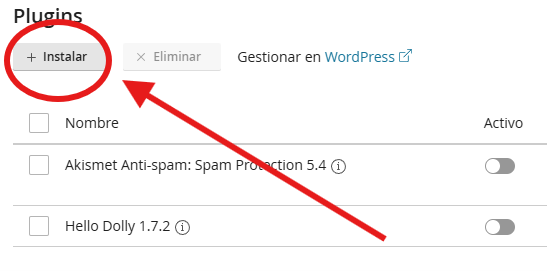

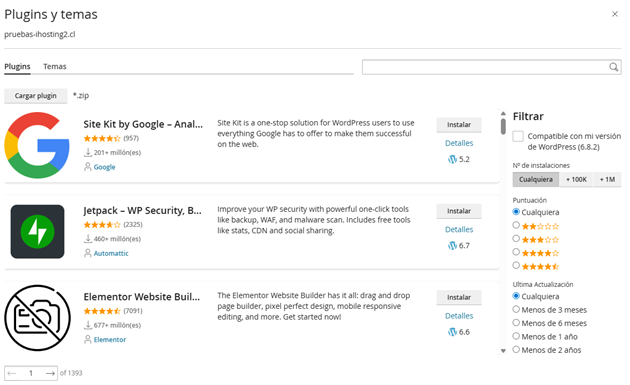

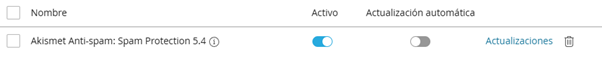

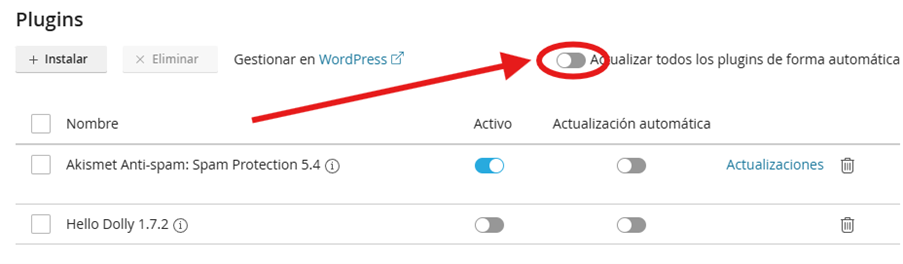

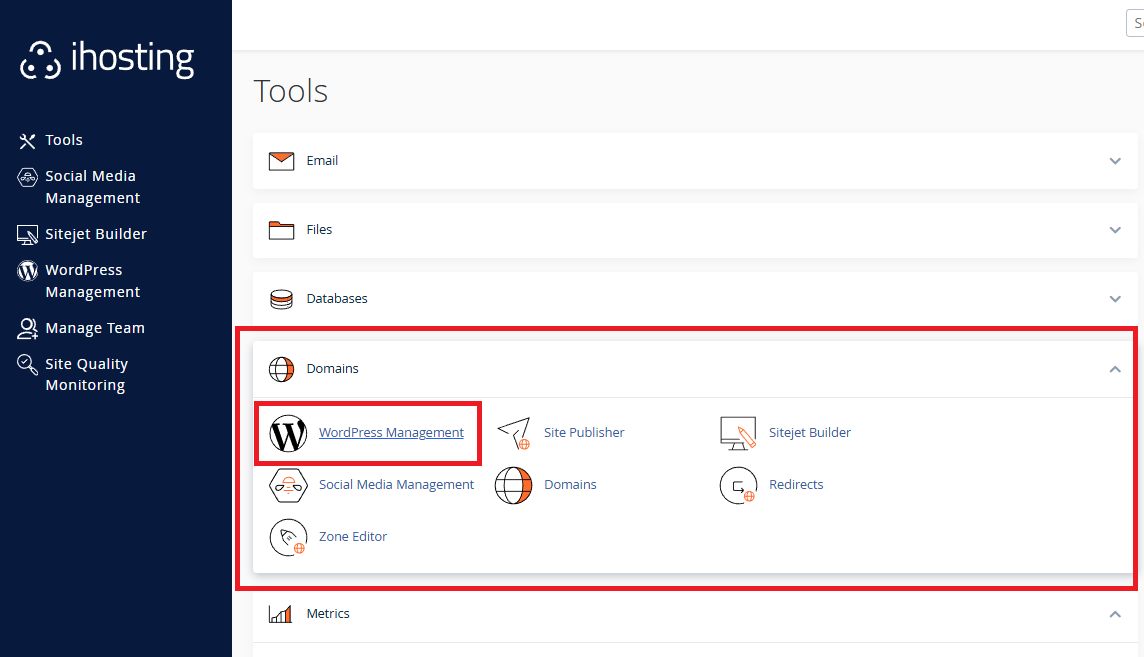

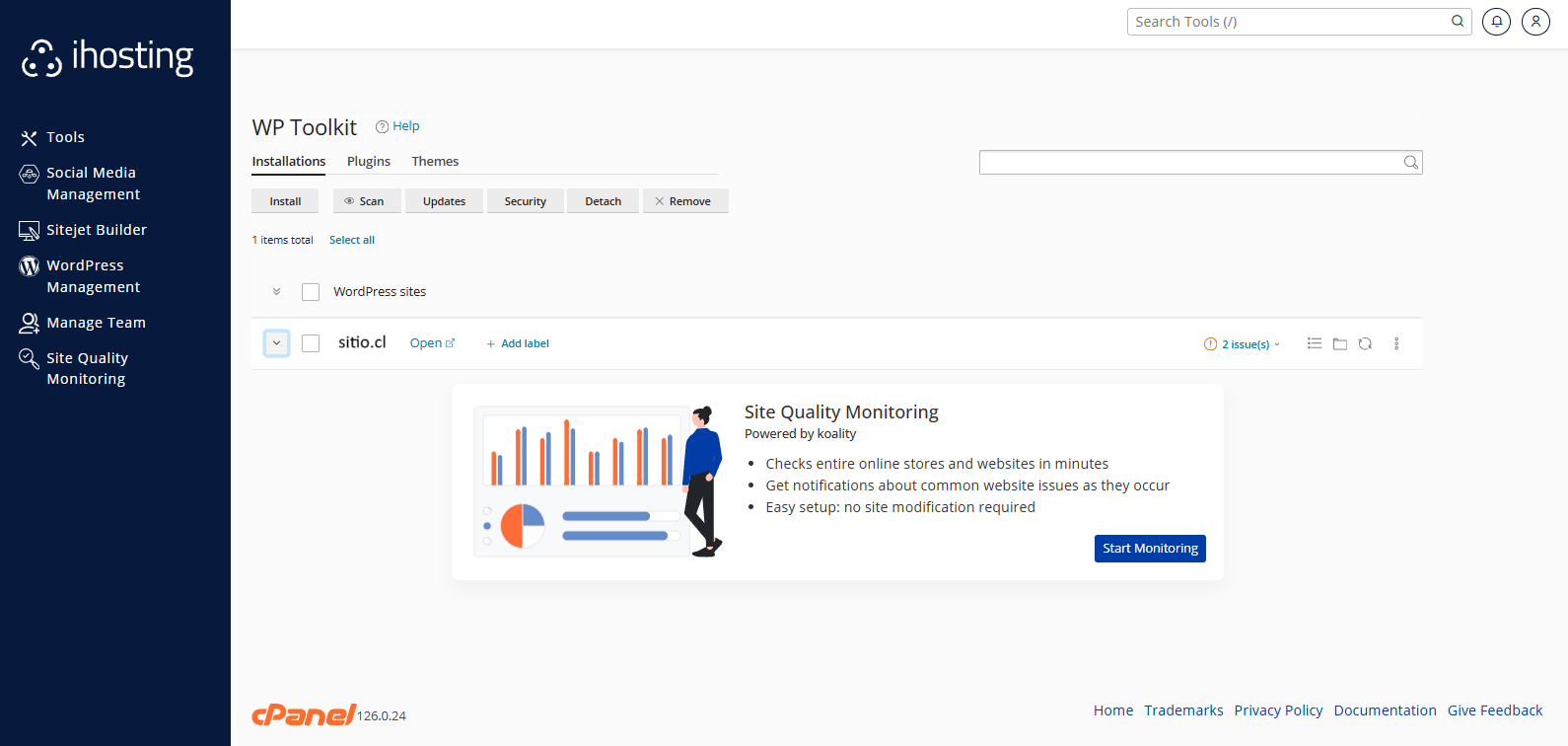

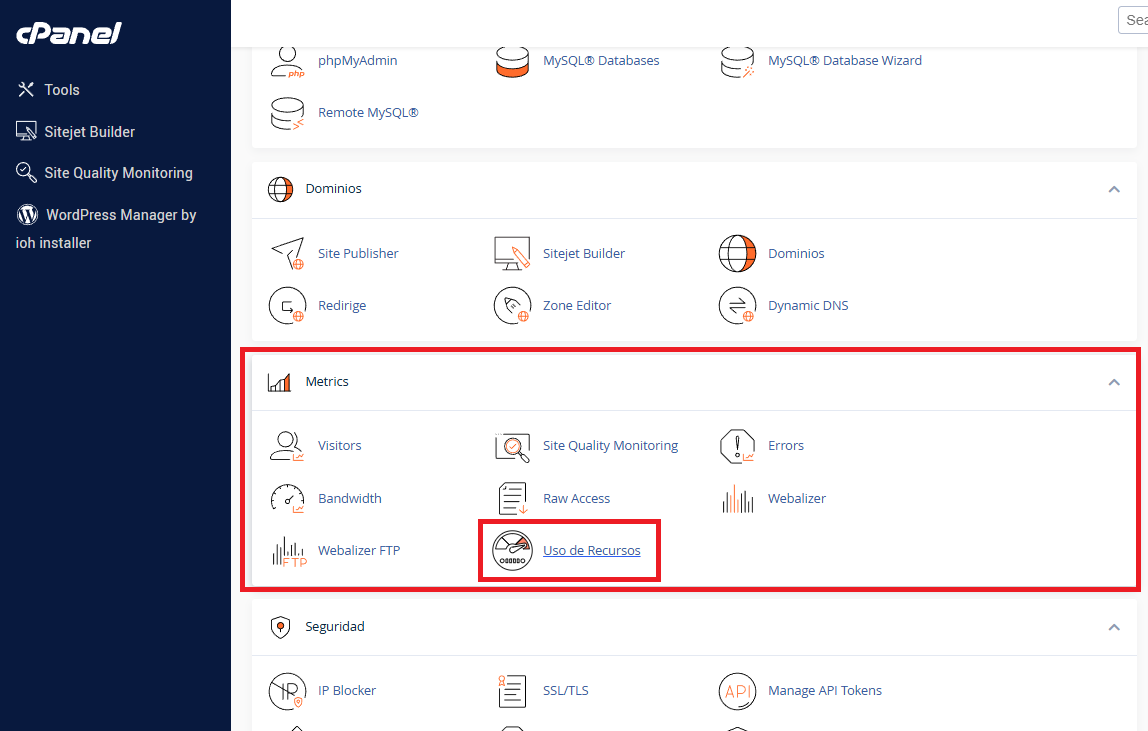

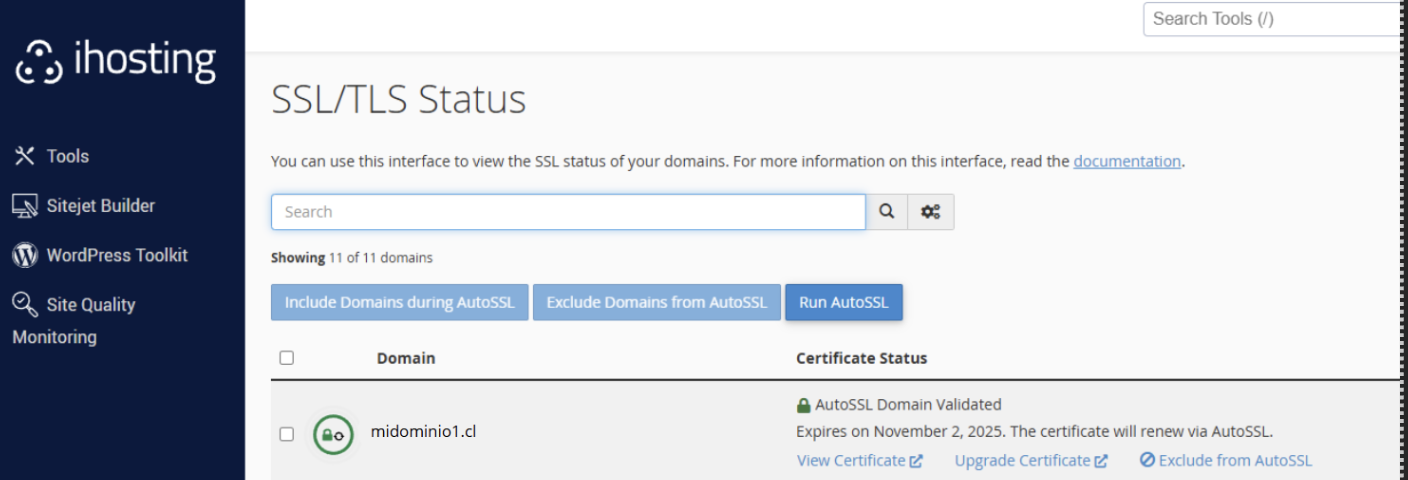

3.6 Ajustes en cPanel

A. SSL/TLS

- Ve a cPanel → SSL/TLS Status.

- Si no tienes SSL, emítelo con Run AutoSSL.

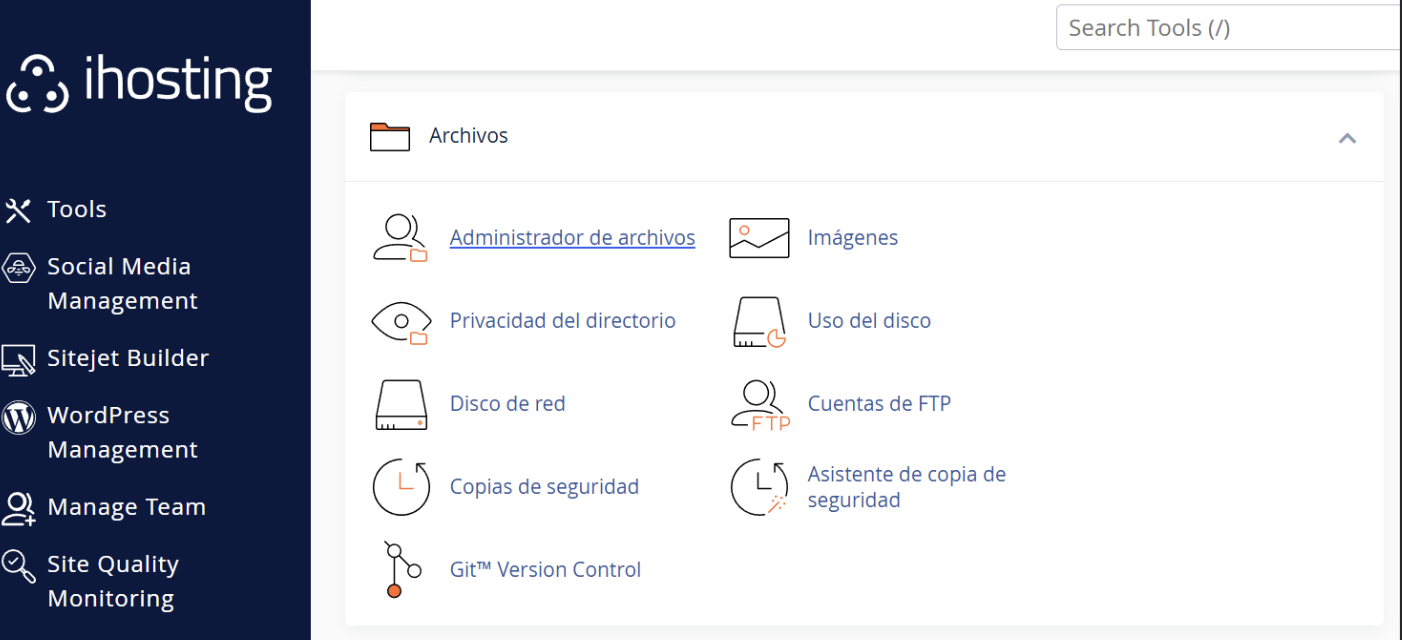

B. Redirección automática a HTTPS

Agrega este código al inicio del archivo .htaccess en public_html:

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

C. Verificación del correo

- Confirma que los registros MX, SPF, DKIM y DMARC estén correctos.

- Si usas correo externo (Gmail, Outlook), configura los registros respectivos.

4. Consideraciones adicionales

- No actives el proxy (nube naranja) en registros de correo (mail.midominio.cl, webmail.midominio.cl).

- Verifica tu sitio y correo después de aplicar cambios.

¿Vienes de otro proveedor?

Si estás usando otro servicio de hosting y deseas migrar a ihosting, ¡estás en el lugar correcto!. Nuestro equipo te acompaña en todo el proceso de migración y configuración de cloudflare sin interrupciones y con soporte durante todo el proceso.

Puedes revisar nuestros planes de hosting y elegir el que mejor se adapte a tus necesidades.

Contáctanos hoy mismo y descubre por qué cada vez más empresas confían en ihosting para alojar sus sitios web.

Acerca de iHosting

En ihosting conectamos negocios y potenciamos posibilidades a través de infraestructura en la nube, segura y escalable, con el propósito de apoyar el crecimiento digital de nuestros clientes mediante soluciones innovadoras.

Con más de 20 años de experiencia en el mercado, ofrecemos servicios de hosting, infraestructura en la nube, ciberseguridad, conectividad y productividad, diseñados para acompañar el crecimiento de empresas de todos los tamaños.

Brindamos una experiencia personalizada y siempre disponible, con rápida capacidad de respuesta, presencia local y un compromiso constante con la innovación tecnológica.